深夜,平放在桌上的苹果手机正在充电,竟然自动点开了携程APP,浏览起了酒店客房,看起了评价,还订了一间总统套房,而这一切都是手机自动完成的,仿佛有一个无形的人在操控。

看着眼前发生的这一切,杨女士简直不敢相信自己的眼睛。

凌晨,她发了一条朋友圈,讲述自己遭遇的恐怖一幕:

“太可怕了,这根山寨充电线,在充电时趁我不备开始运转我的iPhone,进入携程app。等我发现,我的手机已经替我预定了万元酒店,就差ID触控付款了!我赶忙拔掉了充电器!这到底是巧合还是什么鬼?之前用这根充电线充电时操作手机,就会有触控屏幕不受控制的情况。”

这条朋友圈一发,让杨女士的朋友们看得心惊,直呼可怕。

来源:杨女士朋友圈截图

“手机像抽疯,太吓人了!”

正充电的手机自动订了总统套房

记者10月6号联系上了杨女士。

晚上11点多,回到金华老家的杨女士,发现正在充电的苹果手机“抽疯了,手机竟然自己运行起来,好像有人在远程控制,在不同的应用里跳来跳去”。

盯着屏幕看的杨女士发现,手机还自动进入了携程APP,“查看房型,查看评价,页面在乱滚,当时看到这个情况,我还在想你还能给我下单吗?”

结果,让她惊讶的一幕出现了:手机真的自动给她下了一单。

杨女士向记者展示了携程上的订单,还有微信支付的截图。从订单上来看,手机预定的是10月5日到10月6日,上海小南国花园酒店的总统套房,一晚要10880元。

杨女士提供的订单和支付截图

订单生成之后,手机跳转到了微信支付的界面,开始选择银行卡,“我微信上默认绑定的银行卡上当时没有一万多,手机竟然在选择其它银行卡进行支付。”看到指纹支付的界面都已经出来了,她抓紧把充电线拔了。

发现情况不对了,杨女士再次充电后,开启了录屏模式,结果录了没多久,她发现手机的4G模式被切换到2G模式,“录屏也被点击取消了,接下来手机自动进入了相册查看了录屏的内容,感觉就像反侦察一样,控制感太强了。”

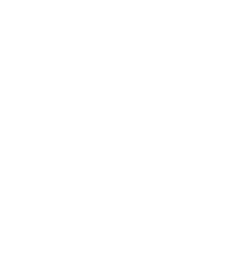

她还发现,手机自动点进了微信读书,还在东野圭吾的作品下,打了不少书评,杨女士向记者展示了书评截图,显示其中有一些是汉字如“说了是吗”,但多数都是乱码的英文字母。

让这个抽疯的手机一闹,杨女士也没啥睡意了,从昨天晚上11点多,差不多一直到凌晨三四点,手机只要一充电就会出现“被操控”的情况。

就在半夜两点多的时候,她发现,手机自动订了火车票,“我当时看的时候,正在勾选乘车人,因为里边存着7、8位亲友的购票信息,我一看赶紧把它关了”。

充电头、充电线并非原装

以前就出现过异常

说起昨晚充电用的充电头和充电线,杨女士说两个都不是原装的:“这个充电头买了有几个月了,充电线也是经常换,昨晚用的线就是小区楼下那种小商店里买的,就是山寨的那种,平时都是备用的,也不经常用,这个充电头和这个充电线合在一起用也就是最近一个月的事。”

杨女士的充电器和充电线

杨女士回忆,之前晚上躺在床上一边充电一边玩手机的时候,就出现过异常的现象,“平时就有一些不靠谱的情况,手机不听使唤”。但是这次手机充电过程中,竟然发生了这么多离奇的事情,她也觉得匪夷所思。

有人在评论里回复杨女士:数据线没问题,有问题的是充电头,里面安装了操控软件,建议杨女士可以拆开看看,会不会有一张小芯片。也有一些专业人士分析很有可能是充电头中被植入了“木马”。

今天早上,她用别人的手机试了下,手机屏幕跳了几跳,但是没有出现昨晚的那种情况。现在担心不已的杨女士,已经把信用卡、微信、支付宝等解绑了。

杨女士强调说,自己的苹果手机是没有“越狱”过的。现在这个情况,她有两点怀疑的方向:“第一种可能,比如网上说的电压不稳,纯粹是技术上的问题,如果是这样子的话,现在市场上山寨的充电器充电线那么多,大家买来应急,也是常有的事。如果因为电压不稳存在这样的bug(漏洞),万一真的造成什么财产损失,那就不好了。另外一种,是一种黑客技术或者电信诈骗的手段,那就可怕多了。”

杨女士说,如果有机构能拆开检查一下,到底是什么问题,她也愿意提供充电头和充电线。

质监部门:尚未收到类似投诉

将会关注这个案例

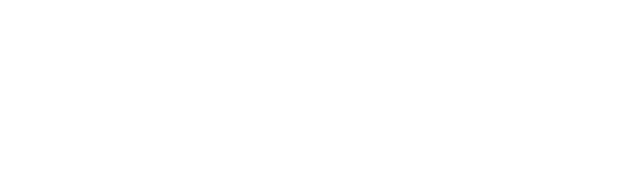

记者随后在网上查阅了相关情况,发现杨女士的遭遇其实并不是个例。

此前就有报道称,经过改装的充电宝或者充电桩可以窃取手机上的照片、通讯录、甚至盗取银行账户信息等。记者在微博上发现,几年前也有人反映过用非原装的充电器充电,手机仿佛被远程操纵,好像有另外一个人在操控,但一拔充电器或者换上原装充电器就变正常了。

就杨女士的遭遇,记者也联系了质监部门。

浙江省质量技术监督局相关负责人表示,他们也非常关注该类案例,毕竟产品质量直接影响到消费者的财产、隐私,甚至是生命安全。该负责人说,截至目前尚没有收到过类似投诉,质量技术部门也未对出现过类似现象的产品进行过技术鉴定,即使是在过去的产品抽查和日常突查中也未发现过“可以主动控制手机”的充电器。

接下来,他们会关注这个案例,也会组织专家对该问题进行分析,争取弄清真伪或工作原理。一旦确认有企业生产类似的产品,他们会第一时间发布警示,并根据相关规定查处。

安全专家:

利用充电设备安装恶意软件的事情是存在的

那这样的“充电噩梦”究竟有没有是真的存在安全漏洞呢?

记者采访了知名网络安全专家、杭州电子科技大学网络空间安全学院院长吴铤教授。

“利用假充电器、充电宝安装恶意软件的事情是有的,也会盗用手机中的个人信息。”吴铤教授说,如果机主发现手机异常后,应及时选择报警。

智能手机在方便大家日常生活的同时,信息安全问题也一直困扰着大家。

如何做好手机信息安全保护,吴铤教授也有话想说:

一方面要从合法正规的商店下载APP以及使用正规硬件,其次注意连接Wi-Fi的安全性,不要使用陌生、可疑的热点,尤其是在进行交易的时候。

另一方面,要注意手机中权限的控制,不要进行不安全的越狱或刷机,同时旧手机要注意其中存储信息的安全。总之,大家要建立安全与便捷性折中的观念。

拓展阅读:

冷汗!安卓系统曝“致命”漏洞:别人可以拿自己的手机,偷刷你的钱!

朋友之间经常收发红包,可你有没有想过,哪天当你点开一个红包链接,自己的支付宝信息瞬间在另一个手机上被“克隆”了?而别人可以像你一样使用该账号,包括扫码支付。

这种克隆攻击到底有多大危害?大家又该怎样防止被克隆呢?

瞬间克隆手机应用 花你的钱不用商量

攻击者向用户发短信,用户点击短信中的链接,用户在自己的手机上看到的是一个真实的抢红包网页,攻击者则已经在另一台手机上完成了克隆支付宝账户的操作。账户名用户头像完全一致。

央视财经记者在现场借到了一部手机,经过手机机主的同意,记者决定试一下“克隆攻击”是不是真实存在。

记者发现,中了克隆攻击之后,用户这个手机应用中的数据被神奇地复制到了攻击者的手机上,两台手机看上去一模一样。那么,这台克隆手机能不能正常的消费呢?记者到商场进行了简单的测试。

通过克隆来的二维码,记者在商场轻松地扫码消费成功。记者在被克隆的手机上看到,这笔消费已经悄悄出现在支付宝账单中。

因为小额的扫码支付不需要密码,一旦中了克隆攻击,攻击者就完全可以用自己的手机,花别人的钱。

网络安全工程师告诉记者,和过去的攻击手段相比,克隆攻击的隐蔽性更强,更不容易被发现。因为不会多次入侵你的手机,而是直接把你的手机应用里的内容搬出去,在其他地方操作。 和过去的攻击手段相比,克隆攻击的隐蔽性更强,更不容易被发现。

“应用克隆”有多可怕?

“应用克隆”的可怕之处在于:和以往的木马攻击不同,它实际上并不依靠传统的木马病毒,也不需要用户下载“冒名顶替”常见应用的“李鬼”应用。

腾讯相关负责人比喻:“这就像过去想进入你的酒店房间,需要把锁弄坏,但现在的方式是复制了一张你的酒店房卡,不但能随时进出,还能以你的名义在酒店消费。”

腾讯安全玄武实验室研究员王永科表示,攻击者可以在他的手机上完全地操作账户,包括查看隐私信息,甚至还可以盗用里面的钱财。

智能手机,在我们生活中扮演的角色越来越重要。我们的手机里不仅有我们的个人信息,还能实现预定、消费、甚至支付等各种活动。这种克隆攻击有多大危害?大家又该怎样防止被克隆呢?

腾讯安全玄武实验室负责人于旸介绍,攻击者完全可以把与攻击相关的代码,隐藏在一个看起来很正常的页面里面,你打开的时候,你肉眼看见的是正常的网页,可能是个新闻、可能是个视频、可能是个图片,但实际上攻击代码悄悄的在后面执行。

专家表示,只要手机应用存在漏洞,一旦点击短信中的攻击链接,或者扫描恶意的二维码,APP中的数据都可能被复制。

腾讯经过测试发现,“应用克隆”对大多数移动应用都有效,在200个移动应用中发现27个存在漏洞,比例超过10%。

腾讯安全玄武实验室此次发现的漏洞至少涉及国内安卓应用市场十分之一的APP,如支付宝、饿了么等多个主流APP均存在漏洞,所以该漏洞几乎影响国内所有安卓用户。

目前,“应用克隆”这一漏洞只对安卓系统有效,苹果手机则不受影响。另外,腾讯表示目前尚未有已知案例利用这种途径发起攻击。

现场展示:

攻击者向用户发一个短信,包含一个链接,用户收到了短信,点击一下短信中的链接,用户看起来是打开了一个正常的携程页面,此时攻击者已经完整的克隆了用户。所有的个人隐私信息,这个账户都可以查看到的。

就在昨晚,国家信息安全漏洞共享平台发布公告称,安卓 WebView控件存在跨域访问漏洞。网络安全工程师告诉记者,如果现在把安卓操作系统和所有的手机应用都升级到最新版本,大部分的应用就可以避免克隆攻击。

用户如何进行防范?

普通用户最关心的则是如何能对这一攻击方式进行防范。知道创宇404实验室负责人回答本报记者提问时表示,普通用户的防范比较头疼,但仍有一些通用的安全措施:

一是别人发给你的链接少点,不太确定的二维码不要出于好奇去扫;

更重要的是,要关注官方的升级,包括你的操作系统和手机应用,真的需要及时升级。

漏洞:尚未形成危害就被捕捉

一个令人吃惊的事实是,这一攻击方式并非刚刚被发现。腾讯相关负责人表示:“整个攻击当中涉及的每一个风险点,其实都有人提过。”

那么为什么这种危害巨大的攻击方式此前却既未被安全厂商发觉,也未有攻击案例发生?

“这是新的多点耦合产生的漏洞。”该负责人打了一个比喻,“这就像是网线插头上有个凸起,结果路由器在插口位置上正好设计了一个重置按钮。“

网线本身没有问题,路由器也没有问题,但结果是你一插上网线,路由器就重启。多点耦合也是这样,每一个问题都是已知的,但组合起来却带来了额外风险。”

多点耦合的出现,其实正意味着网络安全形势的变化。硬币的一面是漏洞“联合作战”的“乘法效应”,另一面则是防守者们形成的合力。

在移动时代,最重要的是用户账号体系和数据的安全。而保护好这些,光搞好系统自身安全远远不够,需要手机厂商、应用开发商、网络安全研究者等多方携手。

安卓用户要小心哦~

来源:钱江晚报、央视财经

编辑 张文峰